Sự tiện lợi của VS Code extensions ẩn chứa rủi ro bảo mật nghiêm trọng. Bài viết này vạch trần cách mã độc đánh cắp thông tin ngụy trang trong tiện ích mở rộng vô hại, cung cấp lời khuyên thiết thực giúp lập trình viên tăng cường bảo mật VS Code, bảo vệ khỏi mã độc và dữ liệu, môi trường làm việc.

Bạn có bao giờ tự hỏi liệu công cụ phát triển mình tin dùng có an toàn? Là lập trình viên, tôi hiểu cảm giác dựa dẫm vào VS Code – môi trường mạnh mẽ với vô vàn tiện ích mở rộng. Chúng ta cài đặt theme, công cụ AI tăng năng suất mà ít khi suy nghĩ sâu xa. Nhưng chính sự tiện lợi này đôi khi lại mở ra nguy hiểm khó lường, đe dọa trực tiếp an toàn thông tin cá nhân và dự án.

Mối nguy hiểm rình rập: Mã độc ngụy trang trong VS Code extensions

Bản chất vấn đề: Tiện ích mở rộng độc hại lây nhiễm stealer malware

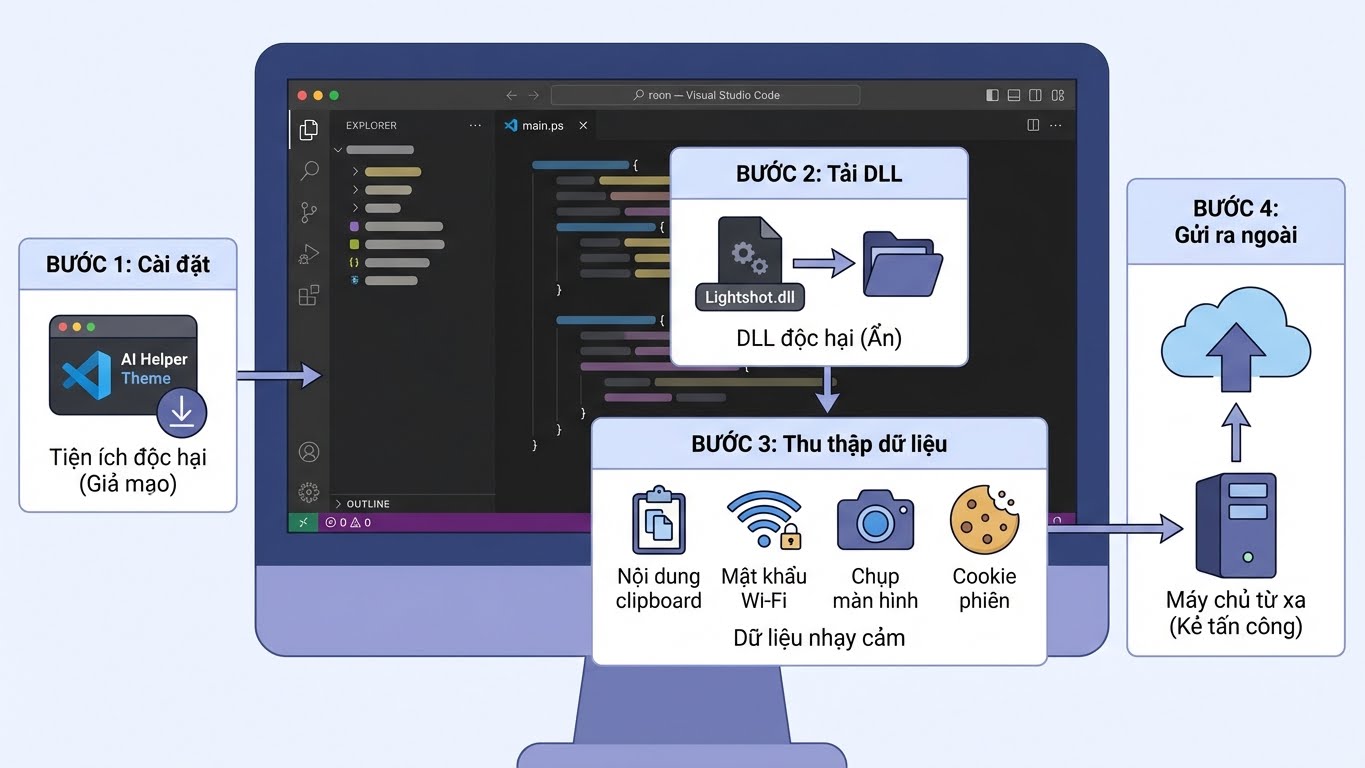

Gần đây, nhà nghiên cứu an ninh mạng phát hiện hai VS Code extensions trên Marketplace lây nhiễm mã độc VS Code đánh cắp thông tin (stealer malware). Chúng ngụy trang thành theme tối cao cấp và trợ lý code AI, bí mật tải payload, chụp màn hình và thu thập dữ liệu nhạy cảm để gửi về máy chủ kẻ tấn công.

Mã độc có thể đánh cắp mã nguồn, email, tin nhắn Slack, mật khẩu WiFi, nội dung clipboard và chiếm quyền phiên trình duyệt. Thật đáng sợ phải không?

Các tiện ích mở rộng bị ảnh hưởng: Danh sách cụ thể

Các tiện ích mở rộng độc hại đã bị gỡ khỏi VS Code Marketplace:

- BigBlack.bitcoin-black (16 lượt cài đặt) – đã bị gỡ bỏ vào ngày 5/12/2023.

- BigBlack.codo-ai (25 lượt cài đặt) – đã bị gỡ bỏ vào ngày 8/12/2023.

Lưu ý: “BigBlack.mrbigblacktheme” của cùng nhà phát hành cũng bị xóa do mã độc nhưng đã được gỡ bỏ nhanh chóng, ít ảnh hưởng.

Chi tiết cách thức tấn công: Kỹ thuật tinh vi của mã độc

Mỗi extension kích hoạt khác nhau: BigBlack.bitcoin-black kích hoạt mọi hành động trong VS Code, còn Codo AI lồng ghép chức năng độc hại vào công cụ bình thường để tránh bị phát hiện.

Ban đầu, mã độc dùng PowerShell script tải file ZIP bảo vệ mật khẩu từ máy chủ ngoài để giải nén payload. Sau đó, kẻ tấn công tối ưu hóa bằng batch script sử dụng lệnh curl để tải tệp thực thi và thư viện DLL.

Cụ thể, chúng lợi dụng tệp nhị phân Lightshot (công cụ chụp màn hình) để tải thư viện DLL độc hại “Lightshot.dll” qua kỹ thuật DLL hijacking. Sau khi tải, Lightshot.dll thu thập các dữ liệu nhạy cảm sau:

- Nội dung clipboard

- Danh sách các ứng dụng đã cài đặt

- Các tiến trình đang chạy

- Ảnh chụp màn hình desktop

- Thông tin đăng nhập Wi-Fi đã lưu

- Thông tin chi tiết về hệ thống

Không chỉ vậy, mã độc còn khởi chạy Google Chrome và Microsoft Edge ở chế độ headless để lấy cắp cookie và chiếm quyền phiên làm việc của người dùng. Chỉ trong vài giây, thông tin nhạy cảm của lập trình viên có thể bị tuồn ra ngoài, là lời cảnh tỉnh nghiêm trọng về an toàn thông tin và bảo mật VS Code.

Không chỉ riêng VS Code: Mối đe dọa lan rộng trong các hệ sinh thái phát triển

Tình hình này không chỉ giới hạn ở VS Code. Các nhà nghiên cứu cũng xác định được các gói mã độc tương tự trong hệ sinh thái phát triển khác như Go, npm và Rust, tất cả đều có khả năng thu thập dữ liệu nhạy cảm, cho thấy xu hướng tấn công rộng khắp nhắm vào môi trường phát triển phần mềm.

Mã độc trong các gói Go: Kỹ thuật typosquatting

Các gói Go “github[.]com/bpoorman/uuid” và “github[.]com/bpoorman/uid” lợi dụng lỗi đánh máy (typosquatting) các thư viện UUID hợp pháp. Chúng tuồn dữ liệu đến dpaste khi hàm “valid” được gọi, lừa lập trình viên cài đặt nhầm gói độc hại.

Các gói npm độc hại: Reverse shell và tuồn file

Bộ 420 gói npm độc hại (“elf-stats-*”) chứa mã thực thi reverse shell và tuồn file đến Pipedream, cho phép kẻ tấn công kiểm soát, lấy cắp dữ liệu từ xa.

Crate Rust “finch-rust”: Kỹ thuật tách biệt mã độc

Crate Rust “finch-rust” mạo danh công cụ tin sinh học “finch”, hoạt động như bộ tải cho payload độc hại “sha-rust” (credential stealer). Finch-rust chứa mã hợp pháp nhưng có một dòng duy nhất tải và thực thi sha-rust. Sự phân tách này khiến việc phát hiện khó khăn, vì bản thân finch-rust trông vô hại.

Lời khuyên từ chuyên gia: Cách tự bảo vệ mình trước mã độc

Vậy làm thế nào để tự bảo vệ mình trước những mối đe dọa tinh vi này, đặc biệt khi dùng VS Code extensions và các công cụ phát triển khác? Dưới đây là lời khuyên thiết thực để tăng cường bảo mật lập trình viên:

- Kiểm tra nhà phát triển: Trước khi cài đặt bất kỳ extension nào, hãy tìm hiểu nhà phát triển: Họ có uy tín không? Nguồn gốc rõ ràng là yếu tố tiên quyết.

- Đọc đánh giá và bình luận: Cộng đồng thường là nguồn thông tin tốt nhất. Nếu có dấu hiệu đáng ngờ, các lập trình viên khác có thể đã cảnh báo.

- Hiểu quyền hạn được yêu cầu: Một theme chỉ cần quyền truy cập giao diện, không cần đọc file hay mạng. Cảnh giác với extension yêu cầu quyền hạn quá mức chức năng. Đây là dấu hiệu đỏ rõ ràng về tiện ích mở rộng độc hại.

- Cập nhật thường xuyên: Đảm bảo VS Code và các extension luôn được cập nhật lên phiên bản mới nhất để vá lỗ hổng bảo mật đã biết.

- Dùng phần mềm bảo mật đáng tin cậy: Phần mềm diệt virus hoặc EDR mạnh mẽ có thể giúp phát hiện, ngăn chặn hoạt động đáng ngờ, bảo vệ bạn khỏi mã độc đánh cắp thông tin.

- Cân nhắc môi trường riêng biệt: Đối với dự án cực kỳ nhạy cảm, cân nhắc dùng máy ảo hoặc môi trường phát triển cách ly (ví dụ: container) để giảm thiểu rủi ro, phòng trường hợp mã độc VS Code xâm nhập.

Sự tiện lợi của công cụ phát triển đi kèm trách nhiệm bảo vệ dữ liệu. Những vụ việc này nhắc nhở chúng ta không thể lơ là cảnh giác. Một extension tưởng chừng vô hại có thể là con đường ngắn nhất để kẻ xấu xâm nhập, đánh cắp thông tin quý giá. Hãy luôn cẩn trọng, thực hiện kiểm tra VS Code extension an toàn kỹ lưỡng và đặt câu hỏi về nguồn gốc, mục đích của bất kỳ công cụ nào bạn định cài đặt để phòng tránh nguy cơ mã độc VS Code. An toàn thông tin là cuộc chiến không ngừng nghỉ, mỗi lập trình viên chúng ta là một chiến tuyến quan trọng.

Wrapping it up, tôi hy vọng bài viết này hữu ích! Bạn có kinh nghiệm nào về việc phát hiện mã độc trong các công cụ phát triển không? Hãy chia sẻ ý kiến hoặc câu hỏi của bạn ở phần bình luận bên dưới nhé!

Các câu hỏi thường gặp về an toàn VS Code extensions

Làm thế nào để kiểm tra xem một VS Code extension có an toàn không?

Kiểm tra nhà phát triển (uy tín, lịch sử), đọc đánh giá, bình luận cộng đồng, và xem xét quyền hạn extension yêu cầu. Một theme chỉ cần quyền truy cập giao diện, không phải hệ thống hay mạng. Nếu có dấu hiệu bất thường, hãy thận trọng khi kiểm tra VS Code extension an toàn.

Tôi nên làm gì nếu nghi ngờ đã cài đặt một tiện ích mở rộng độc hại trong VS Code?

Ngay lập tức gỡ tiện ích độc hại khỏi VS Code. Chạy phần mềm diệt virus hoặc EDR trên hệ thống để quét, loại bỏ mã độc. Thay đổi tất cả mật khẩu quan trọng (công việc, tài chính) và theo dõi hoạt động bất thường trên tài khoản.

Ngoài VS Code, những môi trường phát triển nào khác cũng có nguy cơ tương tự từ mã độc?

Mối đe dọa từ gói/thư viện độc hại không chỉ giới hạn ở VS Code. Các hệ sinh thái phát triển khác như Go (gói), npm (JavaScript/Node.js), và Rust (crate) cũng thường là mục tiêu tấn công typosquatting hoặc chèn mã độc. Lập trình viên cần cảnh giác khi sử dụng bất kỳ thư viện/công cụ nào từ nguồn không đáng tin cậy.