Tưởng tượng bạn đang nhâm nhi ly cà phê sáng, lướt tin tức công nghệ và bỗng dưng… một tin tức giật gân đập vào mắt: Một lỗ hổng bảo mật cực kỳ nghiêm trọng, định danh là React2Shell (CVE-2025-55182), vừa được công khai. Điều đáng sợ hơn là, chỉ vài giờ sau đó, các nhóm tấn công mạng đã ráo riết khai thác nó trên diện rộng. Nghe có vẻ như kịch bản phim hành động, nhưng đây lại là thực tế đang diễn ra, và nó có thể ảnh hưởng trực tiếp đến những ứng dụng React/Next.js mà chúng ta đang phát triển hay quản lý! Hãy cùng tìm hiểu sâu hơn về mối đe dọa này và cách tự bảo vệ mình khỏi những cuộc tấn công.

Cảnh báo khẩn cấp: React2Shell (CVE-2025-55182) – Lỗ hổng RCE nghiêm trọng đang bị khai thác ồ ạt!

Với kinh nghiệm của một người làm trong ngành, lỗ hổng ‘zero-day’ React2Shell (CVE-2025-55182) thực sự khiến giới developer ‘thót tim’. Nó cho phép kẻ xấu thực thi mã tùy ý trên máy chủ mà không cần xác thực! Đây là một lỗ hổng thực thi mã từ xa (RCE) cực kỳ nguy hiểm, có thể dẫn đến việc kiểm soát hoàn toàn hệ thống.

Các cuộc quét ban đầu đã nhanh chóng cho thấy sự thăm dò rầm rộ trên các ứng dụng React/Next.js, đặc biệt nhắm vào những hệ thống đám mây có giá trị cao. Điều này là lời nhắc nhở thép và kịp thời về tầm quan trọng của an ninh mạng trong bối cảnh hiện nay, khi các cuộc tấn công mạng ngày càng tinh vi và tốc độ khai thác lỗ hổng bảo mật diễn ra chóng mặt.

React2Shell là gì và tại sao nó lại nguy hiểm đến vậy?

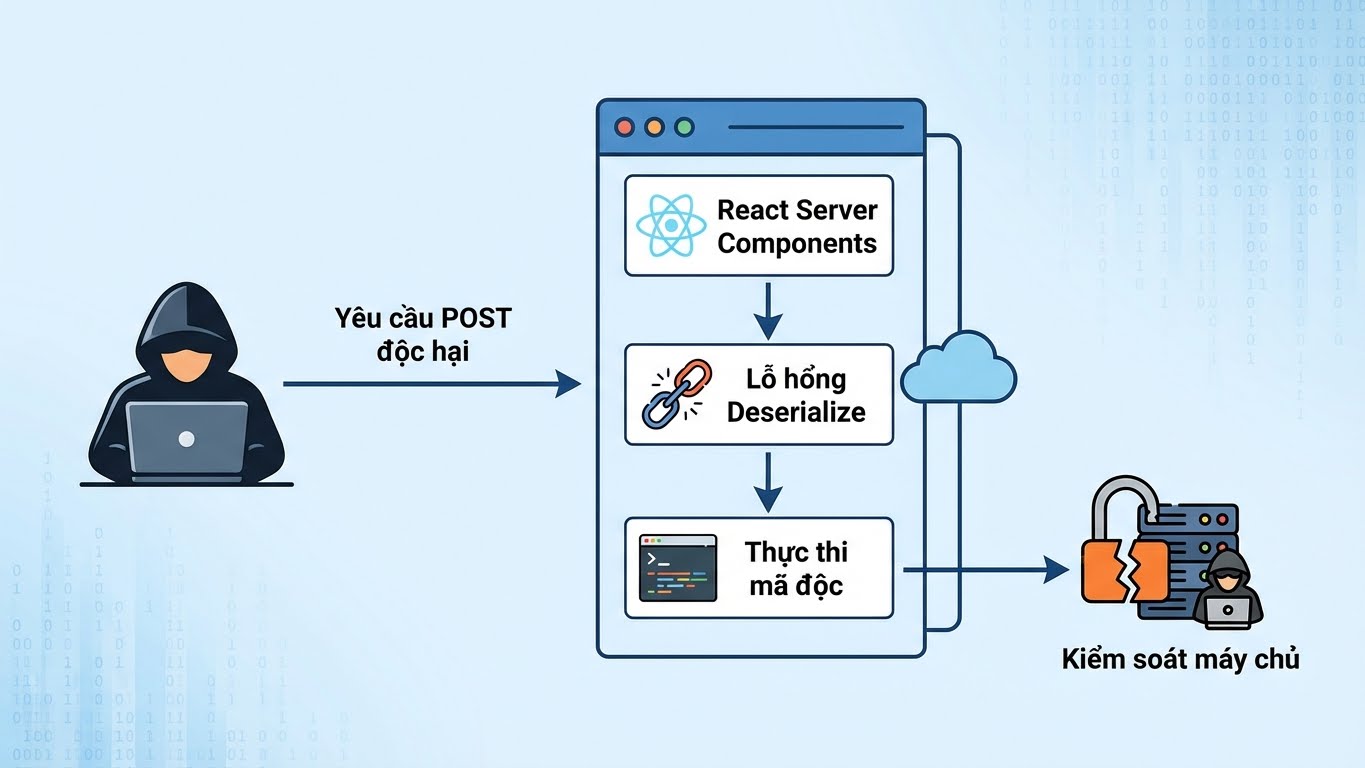

React2Shell (CVE-2025-55182) được định danh là một lỗ hổng RCE nghiêm trọng, tức Remote Code Execution, xuất hiện trong các React Server Components. Bản chất nguy hiểm của nó nằm ở việc kẻ tấn công có thể thực thi mã tùy ý trên máy chủ mà không cần xác thực, chỉ bằng cách gửi một yêu cầu đặc biệt. Lỗ hổng này lợi dụng cơ chế deserialize không an toàn để chèn và thực thi mã độc hại.

Điều đáng lo ngại là, ngay cả những ứng dụng không gọi trực tiếp server actions cũng có nguy cơ bị ảnh hưởng nếu chúng hỗ trợ React Server Components. Điều này mở rộng đáng kể bề mặt tấn công, đặt ra thách thức lớn cho các nhà phát triển và quản trị hệ thống trong việc bảo vệ ứng dụng web.

Các phiên bản React và Next.js dễ bị tổn thương

Để xác định liệu ứng dụng của bạn có nằm trong diện rủi ro bởi lỗ hổng React2Shell hay không, bạn cần kiểm tra phiên bản React và Next.js mà hệ thống đang sử dụng. Đây là bước quan trọng để đánh giá mức độ phơi nhiễm và đưa ra biện pháp khắc phục kịp thời. Cụ thể, các phiên bản sau đây đã được xác định là dễ bị tổn thương bởi lỗ hổng bảo mật nghiêm trọng này:

| Đối tượng | Phiên bản có lỗ hổng | Phiên bản an toàn |

|---|---|---|

| Reaction (Core) | 19.0.0, 19.1.0, 19.1.1, 19.2.0 | 19.0.1, 19.1.2, 19.2.1 |

| Next.js (framework) | 15.x, 16.x, 14.3.0-canary.77+ | 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, 16.0.7 |

| Canary Builds | > 14.3.0-canary.77 | Hạ phiên bản về Next.js 14.x và chờ có bản vá. |

Khi “thợ săn” bắt đầu hành động: Khai thác thực tế diễn ra như thế nào?

Các nhóm tấn công mạng đã phản ứng cực kỳ nhanh chóng sau khi React2Shell được công bố. AWS đã phát hiện lưu lượng khai thác lỗ hổng này trên honeypot MadPot chỉ vài giờ sau khi tin tức được công khai rộng rãi. Điều này cho thấy mức độ nghiêm trọng và tốc độ phản ứng của kẻ tấn công trong việc tìm kiếm các hệ thống dễ tổn thương.

Chúng không ngừng tích cực thử nghiệm các bằng chứng khái niệm (PoC) và tinh chỉnh payload để khai thác hiệu quả. Các lệnh thử nghiệm ban đầu thường bao gồm những lệnh shell cơ bản để xác định quyền truy cập và thu thập thông tin hệ thống:

whoami(để xem đang chạy dưới quyền người dùng nào)id(để xem thông tin user và group)- Ghi file vào

/tmp/pwned.txt(để lại dấu vết hoặc kiểm tra quyền ghi) - Đọc file

/etc/passwd(để lấy thông tin người dùng hệ thống)

Hành động này xác nhận khả năng Remote Code Execution (RCE), là mối đe dọa thực sự cho hệ thống React/Next.js dễ tổn thương.

Giải mã chuỗi tấn công: React2Shell hoạt động ra sao?

Cơ chế khai thác React2Shell bắt đầu với việc gửi một yêu cầu POST ‘chế tạo’ đặc biệt đến endpoint của React Server Components. Yêu cầu này được thiết kế để vượt qua các lớp bảo vệ ban đầu và nhắm vào lỗ hổng.

Payload ‘action’ giả mạo trong yêu cầu này sẽ lợi dụng lỗ hổng deserialize không an toàn để chèn và thực thi mã JavaScript độc hại trên máy chủ. Một khi được thực thi, kẻ tấn công có thể kiểm soát máy chủ theo nhiều cách, bao gồm:

- Khởi tạo các lệnh shell tùy ý để điều khiển hệ thống.

- Tạo hoặc sửa đổi các tệp trong thư mục

/tmphoặc các vị trí khác. - Mở các kết nối đi mới từ tiến trình Node.js, tạo ra cửa hậu để duy trì truy cập.

Kẻ tấn công thường triển khai exploit quy mô lớn để tăng khả năng thành công và tạo nhiễu trong log hệ thống, gây khó phát hiện các hoạt động bất thường.

Bạn có thể bị tấn công không? Dấu hiệu nhận biết và cách phát hiện!

Chủ động săn tìm dấu hiệu khai thác là then chốt để bảo vệ hệ thống của bạn khỏi các cuộc tấn công React2Shell. Hãy kiểm tra ngay lập tức! Các chỉ dẫn phát hiện và ứng phó (IOCs) quan trọng bạn cần lưu ý bao gồm:

1. Phát hiện dấu hiệu bị chiếm quyền

Nếu máy chủ của bạn rơi vào một trong những tình huống dưới đây, khả năng cao là đã bị chiếm quyền kiểm soát:

- Phát hiện các tiến trình lạ tiêu tốn nhiều tài nguyên CPU: Sử dụng các lệnh như

tophoặchtopđể kiểm tra. Nếu thấy các tiến trình có tên lạ (ví dụ: kdevtmpfsi, kinsing, hoặc các chuỗi ký tự ngẫu nhiên) chiếm dụng CPU ở mức cao, đây là một dấu hiệu đáng báo động. - Phát hiện các file lạ được tạo gần đây: Kẻ tấn công thường tạo file thực thi hoặc file cấu hình trong các thư mục tạm hoặc thư mục cron. Sử dụng lệnh

findđể kiểm tra các file được tạo sau thời điểm lỗ hổng được công bố rộng rãi (ví dụ, mốc thời gian 29/11/2025).

Lệnh kiểm tra:

find /tmp /etc/cron* -type f -newermt "2025-11-29" -ls

2. Trường hợp dùng Docker với Node/ReactJS

Lệnh kiểm tra:

docker ps -q | xargs -I {} sh -c 'docker exec {} npm list react' 2>/dev/null

3. Kiểm tra phiên bản React/Next.js đang sử dụng

So sánh phiên bản hiện tại của thư viện bạn đang sử dụng với bảng “Các phiên bản bị ảnh hưởng” ở trên:

| Đối tượng | Phiên bản có lỗ hổng |

|---|---|

| Reaction (Core) | 19.0.0, 19.1.0, 19.1.1, 19.2.0 |

| Next.js (framework) | 15.x, 16.x, 14.3.0-canary.77+ |

| Canary Builds | > 14.3.0-canary.77 |

Hướng xử lý và khắc phục

Nếu bạn xác định máy chủ của mình có nguy cơ hoặc đã bị tấn công, bạn hãy hành động ngay lập tức theo các bước sau:

- Backup dữ liệu: Lập tức sao lưu toàn bộ dữ liệu quan trọng (cơ sở dữ liệu, mã nguồn, file người dùng tải lên) ra một nơi an toàn, tách biệt với máy chủ hiện tại.

- Cập nhật phiên bản: Nâng cấp ngay lập tức thư viện React và/hoặc Next.js lên các phiên bản an toàn đã được liệt kê ở trên. Đây là bước bắt buộc để vá lỗ hổng.

- Xử lý máy chủ đã bị chiếm quyền: Nếu máy chủ có bất kỳ dấu hiệu nào đã bị xâm nhập (compromised), việc chỉ cập nhật phiên bản là không đủ. Kẻ tấn công có thể đã cài cắm backdoor. Biện pháp an toàn và triệt để nhất là cài đặt lại toàn bộ hệ điều hành từ một nguồn sạch, sau đó khôi phục dữ liệu từ bản sao lưu.

Phòng thủ ngay lập tức: Các bước giảm thiểu và khuyến nghị bảo mật

Phản ứng nhanh là then chốt trong mọi tình huống bảo mật. Ưu tiên hàng đầu của bạn lúc này là áp dụng ngay các bản vá bảo mật mới nhất từ React và Next.js ngay khi chúng được phát hành. Việc cập nhật kịp thời là biện pháp hiệu quả nhất để đóng các lỗ hổng như React2Shell.

Ưu tiên hàng đầu: Cập nhật bản vá bảo mật

AWS đã triển khai phòng thủ bổ sung thông qua dịch vụ Sonaris và cập nhật các quy tắc cho AWS WAF để bảo vệ khách hàng của họ. Tuy nhiên, Lưu ý quan trọng: các lớp bảo vệ này không thể thay thế việc vá lỗi trực tiếp trên các hệ thống tự quản lý của bạn (như EC2, container, hoặc máy chủ on-premise). Hãy luôn chủ động cập nhật bản vá bảo mật để phòng ngừa RCE và đảm bảo an ninh mạng hiệu quả nhất.

Nâng cao an ninh mạng cho ứng dụng của bạn

Bên cạnh việc vá lỗi, hãy xem xét thực hiện các biện pháp an ninh mạng tổng thể như kiểm tra mã định kỳ, sử dụng các công cụ phân tích bảo mật tự động và tuân thủ nguyên tắc quyền tối thiểu (least privilege) cho các dịch vụ và ứng dụng của bạn.

Đúc kết kinh nghiệm từ sự cố React2Shell

Vụ React2Shell này nhắc nhở rằng an ninh mạng không bao giờ là công việc ‘làm một lần xong’. Mối đe dọa mới liên tục xuất hiện, đòi hỏi chúng ta phải luôn sẵn sàng và cảnh giác. Chủ động cập nhật kiến thức, áp dụng các biện pháp phòng ngừa cần thiết và kế hoạch ứng phó rõ ràng là then chốt để bảo vệ ứng dụng và dữ liệu của chúng ta trong môi trường số đầy biến động.

Hy vọng bài viết này đã cung cấp những thông tin hữu ích và giúp bạn tăng cường bảo mật cho các ứng dụng React/Next.js của mình.

Hãy chia sẻ kinh nghiệm hoặc câu hỏi nào bạn có trong phần bình luận bên dưới để chúng ta cùng xây dựng một cộng đồng an toàn và vững mạnh hơn!

Các câu hỏi thường gặp về React2Shell (CVE-2025-55182)

Lỗ hổng React2Shell (CVE-2025-55182) là gì?

React2Shell (CVE-2025-55182) là lỗ hổng RCE nghiêm trọng trong React Server Components (ảnh hưởng React 19.x, Next.js 15.x/16.x với App Router). Kẻ tấn công có thể thực thi mã tùy ý trên máy chủ mà không cần xác thực, lợi dụng cơ chế deserialize không an toàn.

Làm thế nào để biết ứng dụng của tôi có bị ảnh hưởng bởi React2Shell không?

Ứng dụng bị ảnh hưởng nếu đang sử dụng React 19.x hoặc Next.js 15.x/16.x (khi dùng App Router) và có React Server Components. Ngay cả khi không gọi trực tiếp server actions, nguy cơ vẫn tồn tại. Cần kiểm tra kỹ phiên bản và cấu hình ứng dụng của bạn.

Tôi cần làm gì ngay lập tức để bảo vệ hệ thống khỏi React2Shell?

Áp dụng ngay các bản vá bảo mật mới nhất từ React và Next.js là biện pháp quan trọng nhất. Ngoài ra, hãy theo dõi log hệ thống tìm dấu hiệu khai thác như tiến trình con Node.js bất thường hoặc các lệnh shell đáng ngờ (ví dụ: whoami, id, thao tác file trong /tmp).

AWS WAF có thể bảo vệ tôi khỏi lỗ hổng React2Shell không?

AWS đã cập nhật quy tắc AWS WAF để giảm thiểu rủi ro cho khách hàng. Tuy nhiên, WAF chỉ là một lớp bảo vệ bổ sung và không thể thay thế việc vá lỗi trực tiếp trên các hệ thống tự quản lý (như EC2, container, hoặc máy chủ on-premise). Vá lỗi vẫn là biện pháp phòng ngừa hiệu quả và cốt lõi nhất.